De la confianza ciega al 'Zero Trust'

La generalización del teletrabajo y la adopción de cada vez más servicios en la nube ha supuesto un cambio de paradigma en la gestión de accesos en el entorno corporativo. El perímetro de seguridad se ha desvanecido y las organizaciones se orientan hacia un enfoque 'Zero Trust', partiendo de un nivel de confianza cero.

El viejo paradigma de seguridad ha experimentado una auténtica revolución. Hasta hace bien poco, cuando hablábamos de la seguridad de las organizaciones nos referíamos al establecimiento de un perímetro definido, basado en una red corporativa a la que sólo tenían acceso usuarios de confianza que se conectaban desde dispositivos provistos por la empresa. Dentro de este entorno ‘controlado’, había una confianza casi ciega en la gestión de accesos. Pero todo eso ha saltado por los aires con el trabajo remoto y el uso de servicios en la nube.

“Es un cambio de paradigma muy importante. Si bien el perímetro ya hacía años que se estaba difuminando, la nueva normalidad, con el impulso decidido del teletrabajo, ha terminado por borrarlo casi por completo. Pero no sólo eso, sino que la adopción cada vez más ampliamente consensuada de servicios en nube ha acelerado todavía más la tendencia”, afirma Alberto R. Rodas, director de Ingeniería de Sophos Iberia.

Alberto Bellé, analista de IDG Research, ofrece una explicación muy gráfica de esta evolución. “La idea de una muralla con un foso que protegía a una organización pasa a ser reemplazada por la de un hotel en la que entran diferentes huéspedes y utilizan los servicios para los que tienen permiso”, expone. “El perímetro se ha diluido definitivamente. Ha desaparecido”, añade.

Esta difuminación del perímetro de seguridad ha hecho que surjan nuevas necesidades. “Los accesos remotos ya no son sólo para unos pocos, sino que, al extenderse prácticamente a toda la plantilla, requieren de controles todavía más precisos, sin generar por ello problemas de facilidad a los usuarios”, advierte Rodas.

“Ahora debe ser autorizado todo el personal y éste debe seguir siendo igual de productivo que cuando está en la oficina, lo que implica prácticamente un acceso total. De ahí la necesidad de protección ante situaciones como un portátil robado, un equipo no conocido, un usuario vulnerado, el acceso a recursos no necesarios, etc. Todo ello nos hace plantearnos la metodología de ‘Zero Trust’ y las nuevas herramientas que nos ayudan a implementarla”, comenta.

Continuidad en la seguridad

El paradigma de ‘confianza cero’ presenta ventajas frente a los modelos tradicionales. “El enfoque ‘Zero Trust’ convierte a la seguridad en un continuo, en el que cualquier acceso, movimiento en la red o actividad es tratado como sospechoso de partida. Si se detecta un patrón anómalo o atípico, entonces se introduce una verificación para comprobar que la acción es legítima. Esto permite a las empresas definir sus umbrales de riesgo y sus acciones. La seguridad se convierte en un elemento vinculado a las operaciones”, detalla el analista de IDG Research.

Rodas también señala la “mayor seguridad y granularidad’ que ofrecen las soluciones ‘zero trust’, e insiste en la evaluación continua de la seguridad que introduce este modelo. “Si un usuario deja de cumplir alguna de las condiciones en cualquier momento, su acceso se verá cortado. Esto redunda en mayor seguridad, que al final es lo que se busca en las corporaciones. No es razonable permitir que una conexión a ciertos recursos siga vigente si el usuario tiene un malware que va a tratar de moverse lateralmente y acabar afectando a esos recursos. Es algo que hemos visto, por desgracia, varias veces: un socio con menos madurez en seguridad infecta a otro porque su acceso no verificaba la salud. Al final, como pasa en las enfermedades humanas, una persona contagia a otra. ‘Zero Trust’ es la ‘mascarilla’ que todos llevamos y que ha ayudado a bajar los índices de contagio de forma notable”, explica.

“Los accesos remotos, al extenderse a toda la plantilla, necesitan controles más estrictos"

Ventajas frente a las VPN

El confinamiento y la irrupción forzosa y repentina del teletrabajo otorgó un gran protagonismo a las VPN. “Son una solución que ha permitido a muchas empresas resolver el trabajo y acceso en movilidad”, apunta Bellé. Igualmente, el responsable de Sophos afirma que “las VPN clásicas han sido las salvadoras durante el confinamiento”.

Sin embargo, presentan algunas limitaciones. “Llevan muchos años entre nosotros, son tecnologías maduras y los usuarios las conocen y saben usar, pero es cierto que son molestas. Hay que iniciar sesión y, dependiendo de qué tipo de VPN sea, podrá o no funcionar correctamente según el entorno. Por parte del departamento de IT, hay que desplegar el agente, su configuración, etc. En definitiva, para un subconjunto de usuarios era factible su uso, pero con la democratización del teletrabajo empiezan a ser muy complejas de gestionar”, comenta Rodas.

En definitiva, se trata de analizar las necesidades concretas de cada organización para elegir la opción que mejor se amolde en cada caso. “Las empresas están evaluando si, en función del tipo de actividad, les interesa redirigir el tráfico a su red corporativa para proteger a la organización o si deciden que la seguridad acompañe al empleado, sin necesidad de que éste se redirija a la organización. Cada organización tiene que encontrar su punto de equilibrio adecuado, que dependerá de factores como las necesidades de rendimiento y latencia, así como de la experiencia del empleado y su grado de movilidad o trabajo ubicuo”, puntualiza el experto de IDG Research.

Asimismo, hace hincapié en que “para que el enfoque ‘Zero Trust’ funcione, es necesario un entendimiento compartido dentro y fuera de la empresa”. “Implementarlo es un viaje gradual que conlleva un aprendizaje, ya que impacta en la experiencia de usuario, sea éste empleado, proveedor o cliente. Utilizando la metáfora del hotel, hay que protegerlo, pero asegurando que los huéspedes quieran seguir utilizándolo”, añade.

"Zero Trust’ es la ‘mascarilla’ que todos llevamos y que ha ayudado a bajar los índices de contagio de forma notable”

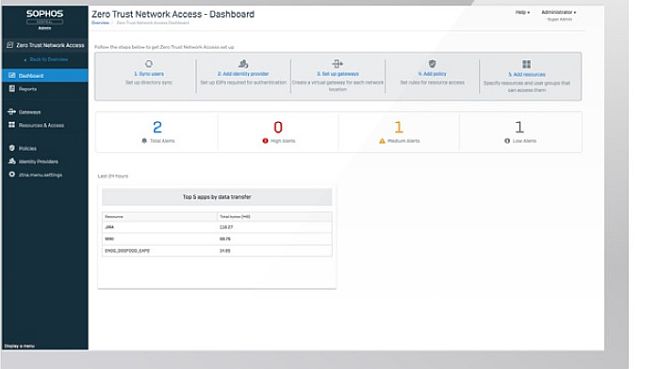

ZTNA de Sophos

Las soluciones ‘Zero Trust’ se erigen como una opción excelente ante los nuevos retos que ofrece la gestión de accesos y como alternativa a las VPN. “Zero Trust Network Access (ZTNA) de Sophos es un agente simple, integrado en el antimalware como otro de sus módulos. También es transparente al usuario, que tan sólo tendrá que acceder a la aplicación que desea, sin preocuparse si antes inicia o no la VPN. Además, ofrece mayor seguridad, ya que se verifica al usuario con sistemas de autenticación fuerte. Se comprueba si el equipo es conocido, si cumple con unos mínimos de seguridad, etc. Y todo ello en tiempo real, para que se pueda revocar acceso a todo o a ciertas aplicaciones ante el mínimo incumplimiento, pues con la nueva granularidad será posible decidir aplicación por aplicación qué condiciones mínimas deberán cumplir los usuarios”, precisa el portavoz de Sophos.

ZTNA tiene en cuenta diversos criterios para garantizar la seguridad. “Puede analizar la identidad, con integración de sistemas de autenticación robusta (MFA), comprobar el dispositivo y si éste se encuentra vulnerado o si está gestionado por la organización, etc. Todos estos parámetros nos garantizan que el usuario es quien dice ser, accede con un equipo corporativo —o no, ya que quizás ciertas aplicaciones lo permitan— y está ‘limpio’ de cualquier problema de seguridad”, desgrana.

La solución de Sophos se basa en tres componentes:

ZTNA Agent. “Es el agente que decidirá por dónde enviar la conexión a la aplicación. Es parte también del agente antimalware. Es decir, otro de sus módulos, simplificando su gestión y despliegue”, explica Rodas.

ZTNA Gateways. “Disponemos de tantos como necesitemos para cubrir las aplicaciones allá donde estén. Está en formato virtual y con posibilidad de despliegue en los principales proveedores de cloud público”, indica. Así pues, es compatible con AWS, Azure y Google Cloud, además de poder desplegarse on-premise. “Esto asegura la disponibilidad de los gateways en cualquier entorno que tenga el cliente”, destaca.

Sophos Central. Es el sistema de control de toda la infraestructura. “Ya es conocido por nuestros clientes, pues es la plataforma centralizada que permite gestionar todos nuestros productos, y ahora también ZTNA. Por tanto, contamos con un único punto de control para gestionarlo todo. Además, con el beneficio de la inteligencia que proporciona la seguridad sincronizada, lo que permite tomar acciones coordinadas entre distintos productos ante un incidente de seguridad, haciendo más efectiva esta respuesta”, remarca el director de Ingeniería de Sophos.

Por último, cabe señalar que ZTNA se puede utilizar tanto en Windows como en MacOS y en dispositivos móviles. “Si el cliente ya usa nuestro endpoint, podrá desplegarlo como un módulo más, haciendo todavía mucho más sencillo el despliegue”, reseña Rodas.

Para más información, acceda al webinar sobre ZTNA de Sophos en este enlace